CURSO DE REDES

CONCEPTO DE REDES

Redes de computadoras

El término "redes de computadoras" puede referirse tanto a dos computadoras conectadas entre si, como a Redes de Area Local (LANs), y hasta a la propia Internet - la "red de redes".

Las redes pueden ayudar para que las organizaciones trabajen en colaboración mediante el intercambio de información, y también pueden permitir que compartan recursos como las impresoras.

APLICACIONES DE REDES

La historia de las aplicaciones P2P es la descripción de la creación y desarrollo de los programas y redes informáticas P2P; además de los conceptos asociados.

La primera aplicación P2P (Peer-to-peer, o entre pares) fue Hotline Connect, desarrollada en 1996 para el sistema operativo Mac OS por el joven programador australiano Adam Hinkley. Hotline Connect, distribuido por Hotline Communications, pretendía ser una plataforma de distribución de archivos destinada a empresas y universidades, pero no tardó en servir de intercambio de archivos de casi todo tipo, especialmente de contenido ilegal y muchos de contenido pornográfico. Sin embargo, también se podían compartir archivos de contenido libre de distribución. El sistema Hotline Connect estaba descentralizado, puesto que no utilizaba servidores centrales, sino completamente autónomos: los archivos se almacenaban en los ordenadores de los usuarios que deseaban funcionar como servidores, y permitían, restringían o condicionaban la entrada al resto de usuarios, los clientes. En caso de que un servidor se cerrase, no existía ningún otro lugar del cual seguir descargando ese mismo archivo, y no quedaba más remedio que cancelar la descarga y empezar de cero en otro servidor.

Este sistema, en el que cada usuario dependía de un único servidor, no tardó en quedar obsoleto. Por otra parte, al ser una aplicación desarrollada fundamentalmente para una plataforma minoritaria como Mac OS, no atrajo la atención de la prensa generalista. Esto cambió con el nacimiento de Napster en 1999, a quien erróneamente se atribuye la invención del P2P. Aunque las transferencias de los archivos tenían lugar directamente entre dos equipos, Napster utilizaba servidores centrales para almacenar la lista de equipos y los archivos que proporcionaba cada uno, con lo que no era una aplicación perfectamente P2P. Aunque ya existían aplicaciones que permitían el intercambio de archivos entre los usuarios, como IRC y Usenet, Napster se presentó como la primera aplicación para PC especializada en los archivos de música mp3.

Redes de computadoras

El término "redes de computadoras" puede referirse tanto a dos computadoras conectadas entre si, como a Redes de Area Local (LANs), y hasta a la propia Internet - la "red de redes".

Las redes pueden ayudar para que las organizaciones trabajen en colaboración mediante el intercambio de información, y también pueden permitir que compartan recursos como las impresoras.

APLICACIONES DE REDES

La historia de las aplicaciones P2P es la descripción de la creación y desarrollo de los programas y redes informáticas P2P; además de los conceptos asociados.

La primera aplicación P2P (Peer-to-peer, o entre pares) fue Hotline Connect, desarrollada en 1996 para el sistema operativo Mac OS por el joven programador australiano Adam Hinkley. Hotline Connect, distribuido por Hotline Communications, pretendía ser una plataforma de distribución de archivos destinada a empresas y universidades, pero no tardó en servir de intercambio de archivos de casi todo tipo, especialmente de contenido ilegal y muchos de contenido pornográfico. Sin embargo, también se podían compartir archivos de contenido libre de distribución. El sistema Hotline Connect estaba descentralizado, puesto que no utilizaba servidores centrales, sino completamente autónomos: los archivos se almacenaban en los ordenadores de los usuarios que deseaban funcionar como servidores, y permitían, restringían o condicionaban la entrada al resto de usuarios, los clientes. En caso de que un servidor se cerrase, no existía ningún otro lugar del cual seguir descargando ese mismo archivo, y no quedaba más remedio que cancelar la descarga y empezar de cero en otro servidor.

Este sistema, en el que cada usuario dependía de un único servidor, no tardó en quedar obsoleto. Por otra parte, al ser una aplicación desarrollada fundamentalmente para una plataforma minoritaria como Mac OS, no atrajo la atención de la prensa generalista. Esto cambió con el nacimiento de Napster en 1999, a quien erróneamente se atribuye la invención del P2P. Aunque las transferencias de los archivos tenían lugar directamente entre dos equipos, Napster utilizaba servidores centrales para almacenar la lista de equipos y los archivos que proporcionaba cada uno, con lo que no era una aplicación perfectamente P2P. Aunque ya existían aplicaciones que permitían el intercambio de archivos entre los usuarios, como IRC y Usenet, Napster se presentó como la primera aplicación para PC especializada en los archivos de música mp3.

TIPOS DE REDES

Existen varios tipos de redes, los cuales se clasifican de acuerdo a su tamaño y distribución lógica.

Clasificación segun su tamaño

Las redes PAN (red de administración personal) son redes pequeñas, las cuales están conformadas por no más de 8 equipos, por ejemplo: café Internet.

CAN: Campus Area Network, Red de Area Campus. Una CAN es una colección de LANs dispersadas geográficamente dentro de un campus (universitario, oficinas de gobierno, maquilas o industrias) pertenecientes a una misma entidad en una área delimitada en kilometros. Una CAN utiliza comúnmente tecnologías tales como FDDI y Gigabit Ethernet para conectividad a través de medios de comunicación tales como fibra óptica y espectro disperso.

Las redes LAN (Local Area Network, redes de área local) son las redes que todos conocemos, es decir, aquellas que se utilizan en nuestra empresa. Son redes pequeñas, entendiendo como pequeñas las redes de una oficina, de un edificio. Debido a sus limitadas dimensiones, son redes muy rápidas en las cuales cada estación se puede comunicar con el resto. Están restringidas en tamaño, lo cual significa que el tiempo de transmisión, en el peor de los casos, se conoce. Además, simplifica la administración de la red.

Suelen emplear tecnología de difusión mediante un cable sencillo (coaxial o UTP) al que están conectadas todas las máquinas. Operan a velocidades entre 10 y 100 Mbps.

Características preponderantes:

Los canales son propios de los usuarios o empresas.

Los enlaces son líneas de alta velocidad.

Las estaciones están cercas entre sí.

Incrementan la eficiencia y productividad de los trabajos de oficinas al poder compartir información.

Las tasas de error son menores que en las redes WAN.

La arquitectura permite compartir recursos.

LANs mucha veces usa una tecnología de transmisión, dada por un simple cable, donde todas las computadoras están conectadas. Existen varias topologías posibles en la comunicación sobre LANs, las cuales se verán mas adelante.

Las redes WAN (Wide Area Network, redes de área extensa) son redes punto a punto que interconectan países y continentes. Al tener que recorrer una gran distancia sus velocidades son menores que en las LAN aunque son capaces de transportar una mayor cantidad de datos. El alcance es una gran área geográfica, como por ejemplo: una ciudad o un continente. Está formada por una vasta cantidad de computadoras interconectadas (llamadas hosts), por medio de subredes de comunicación o subredes pequeñas, con el fin de ejecutar aplicaciones, programas, etc.

Una red de área extensa WAN es un sistema de interconexión de equipos informáticos geográficamente dispersos, incluso en continentes distintos. Las líneas utilizadas para realizar esta interconexión suelen ser parte de las redes públicas de transmisión de datos.

Las redes LAN comúnmente, se conectan a redes WAN, con el objetivo de tener acceso a mejores servicios, como por ejemplo a Internet. Las redes WAN son mucho más complejas, porque deben enrutar correctamente toda la información proveniente de las redes conectadas a ésta.

Una subred está formada por dos componentes:

Líneas de transmisión: quienes son las encargadas de llevar los bits entre los hosts.

Elementos interruptores (routers): son computadoras especializadas usadas por dos o más líneas de transmisión. Para que un paquete llegue de un router a otro, generalmente debe pasar por routers intermedios, cada uno de estos lo recibe por una línea de entrada, lo almacena y cuando una línea de salida está libre, lo retransmite.

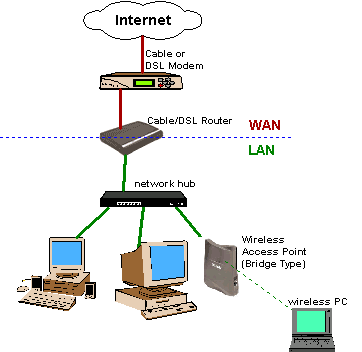

INTERNET WORKS: Es una colección de redes interconectadas, cada una de ellas puede estar desallorrada sobre diferentes software y hardware. Una forma típica de Internet Works es un grupo de redes LANs conectadas con WANs. Si una subred le sumamos los host obtenemos una red.

El conjunto de redes mundiales es lo que conocemos como Internet.

Las redes MAN (Metropolitan Area Network, redes de área metropolitana) , comprenden una ubicación geográfica determinada "ciudad, municipio", y su distancia de cobertura es mayor de 4 Kmts. Son redes con dos buses unidireccionales, cada uno de ellos es independiente del otro en cuanto a la transferencia de datos. Es básicamente una gran versión de LAN y usa una tecnología similar. Puede cubrir un grupo de oficinas de una misma corporación o ciudad, esta puede ser pública o privada. El mecanismo para la resolución de conflictos en la transmisión de datos que usan las MANs, es DQDB.

COMPONENTES BASICOS DE UNA RED

La computadora

A partir de la célula básica de una red, utilizaremos como ejemplo una computadora del tipo PC. Esta cuenta con una CPU (unidad de procesamiento central) que normalmente se encuentra en la motherboard (o placa madre). Dentro de la CPU encontramos también la memoria RAM (memoria de acceso aleatorio), utilizada por el procesador para ejecutar los programas y la aplicaciones o software.

Los periféricos

Los periféricos fueron creados para que la computadora pueda interactuar y comunicarse con el mundo externo y también con otras computadoras. El teclado es la puerta de entrada de la computadora, a través de la cual se ingresan los datos necesarios para su funcionamiento. Los discos (rígido y flexible) son utilizados para almacenar todo lo que sea necesario, desde programas hasta los datos resultantes del procesamiento de la información. El monitor y la impresora nos permiten visualizar los resultados del procesamiento.

Las placas

La placa madre (o motherboard) de una computadora está compuesta por ranuras de expansión, que son simples conectores que posibilitarán la expansión de la capacidad de la computadora. Un tipo de placa muy conocido es la de fax/módem. Con ésta es posible enviar y recibir mensajes de fax a través de una línea telefónica; conectarse con otra computadora para el intercambio de datos y la conexión con cualquier tipo de red, como Internet, Intranet y Extranet.

Otro tipo de placa muy utilizado es la de sonido, que compone los kits multimedia tan comunes y que permite al microprocesador transformar constantemente la información de muchas aplicaciones en sonidos estéreo.

Existen muchos otros tipos de placas diferentes. La arquitectura de la computadora fue proyectada de tal manera que, a partir de una configuración básica, se pueda transformarla en una más adecuada para su uso. En la actualidad, la industria mundial ofrece computadoras que, en esencia, son muy similares y contienen una CPU, memoria, discos rígido y flexible, monitor y teclado, pero que son completamente diferentes en la composición de sus accesorios, que las tornan más adecuadas para ciertos tipos de aplicaciones específicas.

Si una computadora tiene como función principal el desarrollo de diseños de alta definición, probablemente contará con el auxilio de una placa aceleradora de video y de un escáner, otro dispositivo de entrada de información, una especie de lector de imágenes que funciona como una copiadora pero con la diferencia de que permite registrar y guardar la información a la que se ha accedido.

Placas de comunicación

Cuando sea necesario interconectar una computadora en red, habrá que contar con un componente adicional: una placa de comunicación. Existen varias placas de este tipo. Una de ellas es la placa fax/módem. Cuando conectamos una computadora por medio de la línea telefónica con un proveedor de acceso a Internet y utilizamos la red, literalmente establecemos una interconexión con millones de computadoras diferentes. Entramos en lo que se ha dado en llamar "La gran red".

Incluso existen otros tipos de placas de comunicación que permiten la interconexión de computadoras a una velocidad mayor que aquella que se ve limitada por el uso de la línea telefónica común.

Pero antes de profundizar sobre este punto necesitamos contar con una visión más amplia de los diversos componentes de una red.

Consideremos una empresa con diversas computadoras ubicadas en departamentos distribuidos dentro de su estructura física (oficina, fábrica o incluso filiales en otras localidades distantes de la computadora central o host). El primer problema a resolver es cómo hacer que se transmita la información de un lugar a otro.

Tomemos como ejemplo un televisor. Cuando está conectado al tomacorriente, lo máximo que logramos es utilizarlo con la videocasetera para ver películas, o bien usamos el monitor del televisor para jugar con videojuegos.

Sin embargo, si el televisor no está conectado con una simple antena de televisión no podremos recibir las ondas normales de transmisión televisiva y acceder a todos los canales comerciales disponibles de manera gratuita; si no está conectada con la red de televisión por cable, tampoco podrá acceder a la televisión por suscripción.

Una vez que se ha realizado esta conexión, podemos ver la programación local y mundial disponible. El concepto es que, al conectar el aparato a una red (en este caso, la antena o cable), ampliamos su uso. La antena o cable son, en este ejemplo, la placa de comunicación.

Otros tipos de placas

En una red con alcance local dentro de un mismo espacio físico, por lo general se emplea una placa de comunicación conectada con otras computadoras utilizando un cable. Este tipo de placa perminten alcanzar una gran velocidad de transmisión y es más conocida como placa de red.

Las placas de red más usadas para las comunicaciones locales son las que utilizan la tecnología de Ethernet y Token Ring. En este contexto no se hablará en detalle sobre las diferencias entre cada una de ellas o sobre otras tecnologías tales como ATM, FDDI, FastEthernet, etc.

Cables de conexión

Las placas de red utilizan un cable especial para conectar una computadora con otra. Dentro de las opciones más utilizadas se encuentran el cable coaxil -muy similar al utilizado para la TV por cable- y el cable de pares trenzados, que también se asemeja al empleado para la conexión de aparatos telefónicos.

Al utilizar un cable coaxil es posible interconectar una computadora con otra. La red, desde el punto de vista del cable, tiene un inicio y un fin definidos. El cable parte de un inicio preestablecido y pasa por todas las computadoras hasta llegar a la otra punta. Simplificando, en una comparación de simple asimilación, es el caso de un tendedero de ropa. Existen algunas reglas básicas que definen la cantidad de broches (computadoras) que el tendedero puede soportar, el tamaño máximo del tendedero (cable coaxil) y la manera en que se lo puede ampliar.

Cómo "colgar ropa"

La conexión por medio de cables coaxiles fue el primer tipo de conexión entre computadoras implementado comercialmente. Antes de ello, estos mismos tipos de cables habían sido utilizados en la conexión de terminales a las computadoras de gran porte.

Sin embargo, desde el principio esta solución presentó limitaciones en la expansión de la red, dado que algunas de sus características restringían su uso para un gran número de computadoras. La fragilidad de un cable interconectando máquinas de manera lineal hacía que cualquier rotura en alguna parte de la red interrumpiese la comunicación de todo el sistema. Ejemplificando, dentro del concepto del tendedero, si el alambre que sujeta la ropa colgada se rompe en algún punto toda la ropa caerá al piso. Si se rompe el cable, deja de existir la continuidad de la señal eléctrica y se interrumpe la transmisión. Dadas las características de la tecnología de la comunicación electrónica, si el conjunto de cable, conectores en "T" y terminales no estuviese perfectamente conectado, permitiendo que la señal transite de un punto al otro sin interrupciones, la red simplemente no funcionaría.

Pares trenzados

Cuando hablamos de un pequeño volumen de computadoras fácilmente localizables, donde el cable pasa por lugares bien conocidos y accesibles, es fácil detectar y corregir cualquier tipo de rotura. Pero si hablamos de un volumen muy grande de computadoras, el problema se torna mucho más complejo.

Es por eso que la tecnología UTP tuvo éxito desde su surgimiento. Hubo un gran movimiento por parte de las empresas en el sentido de sustituir toda la instalación de cables coaxiles por pares trenzados, lo que hizo que esta solución actualmente sea la tecnología más adoptada para las nuevas instalaciones.

Cuando se utilizan cables con pares trenzados las computadoras se interconectan entre sí como si formaran parte de una red de internos de una central telefónica. Desde la central sale un cable UTP con un par de hilos que comunica cada interno con la central. Cada interno puede utilizar todos los servicios de la central, hacer conexiones externas e incluso comunicarse con otro interno.

En el caso de las computadoras el concepto es el mismo. El interno sería la computadora que se interconecta con una central llamada concentrador, a través de una placa y un cable UTP con, como mínimo, dos pares de conductores. El concentrador tiene la función de recibir la señal de una computadora y retransmitirla a las otras. Es como si todos los internos de una central telefónica estuviesen conversando entre sí al mismo tiempo.

Existen concentradores con diversas capacidades. Los más básicos pueden conectar hasta ocho computadoras, es decir, tienen ocho puertos de comunicación desde donde es posible "colgar" hasta ocho computadoras utilizando el cable UTP de dos pares. Los concentradores más utilizados en instalaciones de medio y gran porte pueden soportar hasta 24 conexiones. Existe también la posibilidad de interconectar un concentrador con otro, ampliando la cantidad máxima de computadoras en la red.

Con la utilización de esta tecnología, el problema de la rotura del cable dejará de afectar toda la red, ya que ahora se cuenta con un conjunto de hilos exclusivos que salen de cada computadora y que van hasta el concentrador. Si se rompe el cable, esto interferirá exclusivamente con la computadora que tiene el defecto y no con toda la red. Además, en este caso no existe la limitación de la cantidad de computadoras por segmento de cable coaxil. Apenas existe una limitación en la cantidad máxima que una red UTP puede contener, mucho más amplia que la que existe en una red coaxial.

Topología de red

Arquitecturas de redLa arquitectura o topología de red es la disposición física en la que se conectan los nodos de una red de ordenadores o servidores, mediante la combinación de estándares y protocolos.

Define las reglas de una red y cómo interactúan sus componentes. Estos equipos de red pueden conectarse de muchas y muy variadas maneras. La conexión más simple es un enlace unidireccional entre dos nodos. Se puede añadir un enlace de retorno para la comunicación en ambos sentidos. Los cables de comunicación modernos normalmente incluyen más de un cable para facilitar esto, aunque redes muy simples basadas en buses tienen comunicación bidireccional en un solo cable.

En casos mixtos se puede usar la palabra arquitectura en un sentido relajado para hablar a la vez de la disposición física del cableado y de cómo el protocolo considera dicho cableado. Así, en un anillo con una MAU podemos decir que tenemos una topología en anillo, o de que se trata de un anillo con topología en estrella.

La topología de red la determina únicamente la configuración de las conexiones entre nodos. La distancia entre los nodos, las interconexiones físicas, las tasas de transmisión y/o los tipos de señales no pertenecen a la topología de la red, aunque pueden verse afectados por la misma.

Protocolo de red

De Wikipedia, la enciclopedia libre

Saltar a navegación, búsqueda

Protocolo de red o también Protocolo de Comunicación es el conjunto de reglas que especifican el intercambio de datos u órdenes durante la comunicación entre las entidades que forman parte de una red.

Los protocolos de cada capa tienen una interfaz bien definida. Una capa generalmente se comunica con la capa inmediata inferior, la inmediata superior, y la capa del mismo nivel en otros computadores de la red. Esta división de los protocolos ofrece abstracción en la comunicación.

Tipos de cables

Los cables son el componente básico de todo sistema de cableado. Existen diferentes tipos de cables. La elección de uno respecto a otro depende del ancho de banda necesario, las distancias existentes y el coste del medio.

Cada tipo de cable tiene sus ventajas e inconvenientes; no existe un tipo ideal. Las principales diferencias entre los distintos tipos de cables radican en la anchura de banda permitida (y consecuentemente en el rendimiento máximo de transmisión), su grado de inmunidad frente a interferencias electromagnéticas y la relación entre la amortiguación de la señal y la distancia recorrida.

En la actualidad existen básicamente tres tipos de cables factibles de ser utilizados para el cableado en el interior de edificios o entre edificios:

Coaxial

Par Trenzado

Fibra Óptica

Cable Coaxial

Este tipo de cable esta compuesto de un hilo conductor central de cobre rodeado por una malla de hilos de cobre. El espacio entre el hilo y la malla lo ocupa un conducto de plástico que separa los dos conductores y mantiene las propiedades eléctricas. Todo el cable está cubierto por un aislamiento de protección para reducir las emisiones eléctricas. El ejemplo más común de este tipo de cables es el coaxial de televisión.

Par Trenzado

Es el tipo de cable más común y se originó como solución para conectar teléfonos, terminales y ordenadores sobre el mismo cableado. Con anterioridad, en Europa, los sistemas de telefonía empleaban cables de pares no trenzados.

Cada cable de este tipo está compuesto por un serie de pares de cables trenzados. Los pares se trenzan para reducir la interferencia entre pares adyacentes. Normalmente una serie de pares se agrupan en una única funda de color codificado para reducir el número de cables físicos que se introducen en un conducto.

Fibra Óptica

Este cable está constituido por uno o más hilos de fibra de vidrio. Cada fibra de vidrio consta de:

Un núcleo central de fibra con un alto índice de refracción.

Una cubierta que rodea al núcleo, de material similar, con un índice de refracción ligeramente menor.

Una envoltura que aísla las fibras y evita que se produzcan interferencias entre fibras adyacentes, a la vez que proporciona protección al núcleo. Cada una de ellas está rodeada por un revestimiento y reforzada para proteger a la fibra

SISTEMA OPERATIVO DE RED

Después de cumplir todos los requerimientos de hardware para instalar una LAN, se necesita instalar un sistema operativo de red (Network Operating System, NOS), que administre y coordine todas las operaciones de dicha red. Los sistemas operativos de red tienen una gran variedad de formas y tamaños, debido a que cada organización que los emplea tiene diferentes necesidades. Algunos sistemas operativos se comportan excelentemente en redes pequeñas, así como otros se especializan en conectar muchas redes pequeñas en áreas bastante amplias.

0 comentarios: